Activatiecode

Nee, de activatiecode is slechts eenmalig te gebruiken.

De activatiecode is 30 dagen geldig. Heeft u deze langer dan 30 dagen geleden ontvangen? Neem dan contact op met onze servicedesk.

Vraag hier een nieuwe activatiecode aan.

Certificaten

De afkorting staat voor Online Certificate Status Protocol en het betreft een dienst die alle CA’s aanbieden om op elk gewenst moment na te gaan of een certificaat dat door hen is uitgegeven wellicht is ingetrokken.

De CA vermeldt bij het aanmaken van een certificaat in dat certificaat de URL voor het bereiken van de OCSP dienst die erop van toepassing is. Bovendien wordt de URL voor de intrekkingslijst daarin genoemd, de CRL. De Certificate Revocation List is een ouder mechanisme voor controle op intrekking. Het gebruik van OCSP verdient de voorkeur, de CRL wordt geboden als back-up.

Digitale certificaten worden uitgegeven met een bepaalde geldigheidsperiode. Die periode is meestal twee of drie jaar. In zeldzame gevallen dat een certificaat vóór het einde van de geldigheidsperiode in verkeerde handen is gevallen, wordt het certificaat ingetrokken. Dat betekent dat de CA registreert dat het certificaat ongeldig is geworden. Deze informatie wordt gepubliceerd door middel van OCSP en CRL. Het is een veiligheidsmaatregel om steeds op intrekking te controleren voordat een certificaat daadwerkelijk vertrouwd wordt.

Bij gebruik van de PVM wordt OCSP gebruikt voor controle op intrekking van de TLS servercertificaten en de afnemercertificaten. Potentieel zijn daarbij vier verschillende CA’s betrokken. Bovendien wordt de hele keten met soms een lengte van drie certificaten voor TLS gecontroleerd. De huidige stand van zaken is dat de onderstaande URL’s van toepassing zijn:

| QuoVadis | ocsp.quovadisglobal.com | afnemercertificaten |

| EZCA | eu.ocsp.ezca.io/ocsp | afnemercertificaten |

| Let’s Encrypt | r10.o.lencr.org x1.c.lencr.org | TRES |

| Let’s Encrypt | r10.o.lencr.org x1.c.lencr.org | www.zorgttp.nl |

| Sectigo | ocsp.sectigo.com crl.sectigo.com ocsp.usertrust.com crl.usertrust.com | disportal.nl (alleen van toepassing op PVM DIS) |

De communicatie voor het raadplegen van OCSP of de CRL vindt plaats op basis van http zonder TLS. Dat is de normale gang van zaken zodat het gebruikt kan worden vóórdat een veilige verbinding tot stand komt. De integriteit van de informatie wordt met behulp van digitale ondertekening door de CA gerealiseerd.

Vanwege de omvang van beveiligd internet verkeer en de vele verbindingen die voortdurend tot stand worden gebracht, biedt een CA de OCSP dienst vaak via een Content Delivery Network aan. Dat betekent dat de actieve server die op enig moment het verzoek afhandelt van moment tot moment en locatie tot locatie, kan variëren. Wanneer firewall regels noodzakelijk zijn om de OCSP toe te staan, doe dat dan bij voorkeur op basis van de domeinnaam (FQDN) en niet op IP adres.

Wat te doen bij status “Ingetrokken certificaat (OCSP)?

In geval van status “Ingetrokken certificaat (OCSP)” ziet u foutcode 1095 – Certificaat verlopen in uw kwaliteitsverslag.

Waarom krijg ik deze melding?

U maakt gebruik van een oude versie van de PVM waarmee niet langer bestanden verzonden mogen worden. Dit komt omdat het certificaat waarmee gegevens worden versleuteld in de PVM ongeldig is gemaakt en dus niet meer kan worden gebruikt. Voor meer informatie met betrekking tot het intrekken van certificaten verwijzen wij u naar de nieuwsberichten over dit onderwerp op onze website.

Heb ik een nieuw certificaat nodig?

Nee, deze melding betreft het certificaat van de PVM en dus niet uw eigen certificaat. Uw eigen certificaat blijft dus gewoon geldig. Door up te daten naar de nieuwste versie van de PVM lost u de fout op en kunt u uw bestanden aanleveren.

U vindt de nieuwste versie van de PVM op onze site onder het kopje downloads.

Moet ik verder nog wat doen?

Nee, het updaten van de PVM naar de nieuwste versie lost het probleem op.

Kan ik iemand bellen?

Ja, onze servicedesk is beschikbaar voor ondersteuning.

Wanneer de PVM aan u meldt dat ZorgTTP nieuwe beveiligingscertificaten heeft, vragen wij u met de knop “Instellingen” het scherm te openen waarop certificaatinstellingen zijn aan te passen.

U vindt op dit scherm een tabblad “Vertrouwde certificaten” waarop de nieuwe certificaten worden gepresenteerd. Deze spelen een belangrijke rol in het veilig en betrouwbaar versleutelen van de gegevens die u met de PVM verstuurt.

Omdat het belangrijk is alleen de juiste certificaten te vertrouwen, is het in gebruik nemen van nieuwe certificaten een actie met een extra veiligheidsstap. Als de PVM vraagt om een bevestigingscode kunt u onderstaande code gebruiken:

93096826

Met deze code vertrouwt u de volgende certificaten:

- NIEUW – ZorgTTP CMT productieomgeving geldig tot en met 12-11-2028

- NIEUW – ZorgTTP Trust Anchor – G1

- QuoVadis Trust Anchor Issuing CA G3 NL

- VECOZO G4

Voor de niet GUI gebruikers

Door bij de start van de PVM de bevestigingscode code mee te geven vertrouwt u de certificaten die in deze FAQ worden beschreven.

Dit kan door de PVM te starten met de parameter

-acceptOtisUpdate=93096826

Let op: de PVM zal geen melding/bevestiging geven op bovenstaand commando.

Desgewenst kunt u gebruik maken van een van onderstaande complete hashes:

| SHA-256 | b3c9762f9a75ee7f53447dc73d67f4e14fe2a1c8cf03fa04c50859ecefd1fc87 |

| SHA-512 | 3bc529bb091caaa15592d242a9fa8ebd6b7bfec7aa1b93c195f44c246c253c5 9db03d14d969f4c4a5aad62e7efe4dd3293965303e788a7b92bc590f0e5fadbe4 |

| SHA3-256 | 9f3f220983cec03e5d98fc48fb678185fe5746fb7c6d347c7168d0cdf4329344 |

| SHA3-512 | c0d2e2ad703dc1909aa0c334fb21aa0fd8ed1a88a2644f20c312b7f33b73ec2a 4ed4163b4a479e910610e95a02042bb04ffaf0045d519deb875a119b5c8c30fc |

Kan ik iemand bellen?

Ja, onze servicedesk is beschikbaar voor ondersteuning.

Bij het aanmaken van een nieuw certificaat, voert u een nieuw wachtwoord in. Wanneer uw wachtwoord voorkomt in de database met gelekte wachtwoorden, kunt u deze waarschuwing krijgen:

Waarom deze controle?

Omdat we informatiebeveiliging belangrijk vinden. Volgens de algemeen aanvaarde richtlijnen (zoals NIST sp800-63b) is het verstandig bij invoer van een nieuw wachtwoord, dit te verifiëren tegen uit bekende datalekken openbaar geraakte wachtwoorden.

Hoe controleert de PVM mijn wachtwoord?

De PVM stuurt uw wachtwoord niet over het internet op! De PVM controleert één keer per week of uw wachtwoord misschien onveilig is. Hiervoor wordt een cryptografische hash van uw wachtwoord, ingekort tot 5 tekens, opgestuurd naar de haveibeenpwned service. Door deze werkwijze komt niemand uw wachtwoord te weten. De controle vindt plaats door de circa 300 geretourneerde hashes met dezelfde eerste 5 tekens van daadwerkelijk onveilige wachtwoorden in de PVM te doorzoeken op de complete hash van uw wachtwoord. Komt deze niet voor dan is het wachtwoord niet bekend geworden in een van de vele lekken in de afgelopen jaren. Komt uw wachtwoord wel voor, dan is het onveilig en kunnen we u daarvoor waarschuwen.

Wat moet ik doen?

Kies een ander wachtwoord. Een goed wachtwoord is voldoende lang, niet eerder gebruikt maar nieuw en volkomen willekeurig.

Tip; maak gebruik van een wachtwoordmanager om het aan te maken en beheren.

Waarschuwing zwak of gelekt wachtwoord

Waarom krijg ik deze melding?

U gebruikt voor het certificaat dat aan de PVM gekoppeld is een wachtwoord. Dat wachtwoord is onveilig. Waarom? Omdat het nogal kort is, een veelgebruikt normaal woord is of omdat het wachtwoord vaker door anderen of u gebruikt wordt. Bijvoorbeeld ‘welkom01’. Ook kan het door u gekozen wachtwoord gebruikt zijn op een website waarvan bekend is dat die te maken had met een hack waarbij wachtwoorden van vele gebruikers zijn gestolen (LinkedIn, Yahoo). Zwakke of gelekte wachtwoorden worden gebruikt door kwaadwillenden om te proberen accounts op andere websites te kraken. De PVM controleert één keer per week of uw wachtwoord misschien onveilig is.

Heb ik een nieuw certificaat nodig?

Het idee achter de waarschuwing is dat u het onveilige wachtwoord dat u voor de PVM gebruikt niet opnieuw moet gebruiken. U kunt de PVM met dit certificaat en wachtwoord in principe blijven gebruiken tot het verstrijken van de looptijd. ZorgTTP past aanvullende controles toe bij de ontvangst van berichten waardoor het risico dat iemand zich als u voordoet verwaarloosbaar is.

Moet ik verder nog wat doen?

Misschien gebruikt u hetzelfde wachtwoord wel bij een andere dienst of website. Dan is het verstandig om daar uw wachtwoord aan te passen. Gebruik voor verschillende diensten altijd een nieuw en uniek wachtwoord. Om de vele wachtwoorden te beheren gebruikt u het beste een wachtwoordmanager.

Hoe controleert de PVM mijn wachtwoord?

De PVM stuurt uw wachtwoord niet over het internet op, maar maakt gebruik van de database en bijbehorende webservices van haveibeenpwned. Op de website vindt u Engelstalige uitleg over de werking en herkomst van de gegevens. Voor de controle wordt een cryptografische hash van uw wachtwoord opgestuurd naar de haveibeenpwned service. De hash wordt voor verzending ingekort tot 5 tekens. Daardoor komt niemand uw wachtwoord te weten. De controle vindt plaats door de circa 300 geretourneerde hashes met dezelfde eerste 5 tekens van daadwerkelijk onveilige wachtwoorden in de PVM te doorzoeken op de complete hash van uw wachtwoord. Komt deze niet voor, dan is het wachtwoord niet bekend geworden in een van de vele lekken in de afgelopen jaren. Komt uw wachtwoord wel voor, dan is het onveilig en kunnen we u daarvoor waarschuwen.

Uit datalekken worden echte gebruikersgegevens openbaar. Daarbij komen soms e-mailadressen en wachtwoorden op straat te liggen. De website haveibeenpwned.com stelt een API beschikbaar om te verifiëren of een wachtwoord bekend is geworden in een datalek. Als dat zo is, moet het wachtwoord niet meer gebruikt worden. De PVM controleert met behulp van de HIBP of het certificaatwachtwoord nog veilig is. De verbinding naar de API wordt via https://zorgttp.nl gelegd, mocht dat niet lukken dan wordt een tweede poging gewaagd op api.pwnedpasswords.com.

De controle vindt één keer per week plaats, bij wijziging van certificaat of wachtwoord en bij het aanmaken van een nieuw certificaat.

Ja, u kunt het certificaat opslaan in de cloud of op een USB-stick, zodat u het certificaat op verschillende werkplekken kunt gebruiken. Hiervoor heeft u ook het bijbehorende wachtwoord nodig.

U kunt hier een activatiecode aanvragen voor een nieuw certificaat.

- Open de PVM

- Klik op instellingen en vervolgens op het tabblad certificaat aanmaken

- Voer de gegevens en de activatiecode in en archiveer het wachtwoord

- Klik vervolgens op creëer certificaat

- Uw certificaat is nu aangemaakt en gereed voor gebruik

De door ZorgTTP uitgegeven certificaten zijn 3 jaar geldig.

Een digitaal certificaat is een computerbestand dat fungeert als een digitaal paspoort. Hiermee kunnen wij vaststellen dat een bestand van u afkomstig is.

PVM

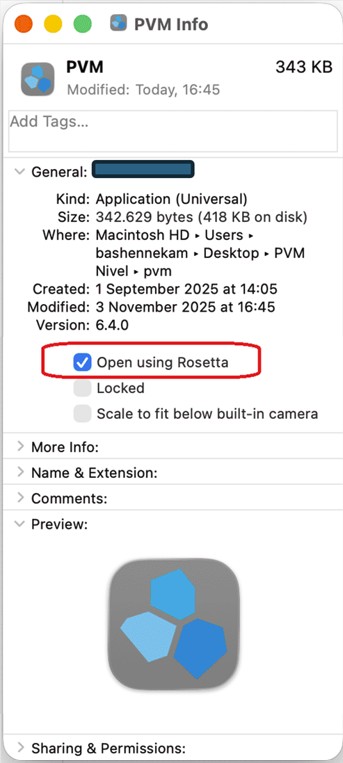

Na de installatie, of update, van de PVM op een nieuwer model MacBook (of ander Apple divice) kan er een foutmelding verschijnen bij het opstarten van de PVM.

Volg de onderstaande stappen om dit probleem op te lossen:

1. Klik met uw rechtermuisknop op de PVM en kies voor ‘Get info’.

2. Vink ‘Open using Rosetta’ aan. Indien u deze optie niet heeft, kan het zijn dat u Rosetta eerst moet downloaden. Dit kan bij https://downloads.rosettacommons.org/software/academic/

3. Sluit hierna het venster door op het rode kruisje linksboven te klikken.

4. Start de PVM op.

Bij een nieuwe installatie verschijnt het scherm voor het aanmaken van een certificaat.

Bij een update opent de PVM zoals u gewend bent, zonder extra stappen.

Wat te doen bij status “Ingetrokken certificaat (OCSP)?

In geval van status “Ingetrokken certificaat (OCSP)” ziet u foutcode 1095 – Certificaat verlopen in uw kwaliteitsverslag.

Waarom krijg ik deze melding?

U maakt gebruik van een oude versie van de PVM waarmee niet langer bestanden verzonden mogen worden. Dit komt omdat het certificaat waarmee gegevens worden versleuteld in de PVM ongeldig is gemaakt en dus niet meer kan worden gebruikt. Voor meer informatie met betrekking tot het intrekken van certificaten verwijzen wij u naar de nieuwsberichten over dit onderwerp op onze website.

Heb ik een nieuw certificaat nodig?

Nee, deze melding betreft het certificaat van de PVM en dus niet uw eigen certificaat. Uw eigen certificaat blijft dus gewoon geldig. Door up te daten naar de nieuwste versie van de PVM lost u de fout op en kunt u uw bestanden aanleveren.

U vindt de nieuwste versie van de PVM op onze site onder het kopje downloads.

Moet ik verder nog wat doen?

Nee, het updaten van de PVM naar de nieuwste versie lost het probleem op.

Kan ik iemand bellen?

Ja, onze servicedesk is beschikbaar voor ondersteuning.

De Privacy Verzend Module (PVM) van ZorgTTP pseudonimiseert de aangeboden gegevens en maakt daarbij gebruik van beveiligde internetverbindingen met de Centrale Module TTP bij ZorgTTP. In dit artikel vindt u terug welke verbindingen nodig zijn en hoe deze gemaakt worden.

De PVM maakt externe verbindingen voor de onderstaande taken:

| Softwareversiecontrole | www.zorgttp.nl |

| Nieuw certificaat | www.zorgttp.nl |

| Controle intrekking afnemercertificaat | ocsp.quovadisglobal.com |

| Controle intrekking afnemercertificaat | eu.ocsp.ezca.io/ocsp |

| Upload naar CMT | www.zorgttp.nl of secure.zorgttp.nl |

| HIBP wachtwoordcontrole | www.zorgttp.nl of api.pwnedpasswords.com |

| Verbinding met TRES | https://tres-p.zorgttp.nl/ |

Een beveiligde verbinding maakt gebruik van het TLS protocol versie 1.2. In dit protocol identificeert de server zich met een digitaal certificaat. De verbinding komt alleen tot stand wanneer het certificaat nog actief is en niet ingetrokken. Hierbij wordt de OCSP service gebruikt (of eventueel de CRL geraadpleegd). De server certificaten zijn ondertekend door een keten van certificaten die uitkomt bij een vertrouwd root certificaat. De PVM controleert alle certificaten in de keten op intrekking.

De afnemercertificaten zijn digitale certificaten en worden gebruikt voor de versleuteling van de te pseudonimiseren gegevens. De afnemercertificaten zijn CA-signed certificaten. De PVM controleert de status van het afnemercertificaat eveneens door middel van OCSP. Het enige gebruik van CA-certificaten voor TLS betreft de client authenticatie voor pseudonimisatie binnen de Risicoverevening. In dat geval wordt door de PVM verbinding gemaakt met secure.zorgttp.nl voor de upload van gegevens naar CMT.

Het kan voorkomen dat u de melding krijgt dat de PVM niet veilig is om te downloaden.

Probeer het vanuit een andere webbrowser te downloaden zoals Chrome, Firefox. Mocht dat niet helpen kunt u onderstaande stappen doorlopen.

U krijgt dan rechtsboven in beeld de vraag of u deze wilt vertrouwen voordat u het opent. Dit kunt u doen middels onderstaande stappen:

Kies voor de drie puntjes bij de download rechts in beeld en dan kiezen voor Behouden.

Vervolgens kiest u voor “Meer weergeven”.

In het volgend scherm kiest u voor “Toch behouden”.

Het bestand zal gedownload worden en kan worden geopend.

Het kan zijn dat er dan alsnog een melding komt vanuit Windows Defender.

Hierbij kiest u voor “Meer informatie”.

En vervolgens op “toch uitvoeren”

Als laatste klikt u hier op Ja zodat de PVM geïnstalleerd kan worden.

De PVM maakt een beveiligde verbinding met ZorgTTP en gebruikt daarvoor de internetstandaard TLS. Daarin worden door Certificate Authorities (CA) uitgegeven certificaten gebruikt. De belangrijkste certificaten zijn van tevoren op uw computer aanwezig zodat ze kunnen worden gebruikt om de echtheid van de server aan de andere kant van de TLS verbinding vast te kunnen stellen. Deze root certificates liggen op uw computer opgeslagen in een zogenaamde trust store. Mogelijk is er meer dan één trust store aanwezig: eentje van Windows, eentje van uw browser en bijvoorbeeld ook in de Java Runtime omgeving waar de PVM gebruik van maakt. U kunt zelf kiezen of de PVM gebruik maakt van de trust store in Windows, onze standaard instelling. Of die van Java, als alternatief.

In de PVM’s die dit ondersteunen bestaat de mogelijkheid om de trust store waarmee gewerkt wordt aan te passen. U komt dan de volgende schermen tijdens het installatieproces tegen:

Kies voor Geavanceerde installatie voordat U op Volgende klikt. In het installatie proces verschijnt verschijnt dan een extra scherm waarin de keuze gemaakt kan worden voor een Trust Store:

Dit scherm verschijnt als laatste stap in het proces. U ziet dus eerst andere voor de installatie relevante keuzes.

De PVM van ZorgTTP biedt de keuze de CA root certificates van Windows of die van de Java Runtime te gebruiken. Standaard wordt gekozen om die van Windows te gebruiken zodat updates van Microsoft eveneens te PVM bereiken.

Wanneer de PVM de foutmelding:

javax.net.ssl.SSLHandshakeException: PKIX path building failed: sun.security.provider.certpath.SunCertPathBuilderException: unable to find valid certification path to requested target

of

javax.net.ssl.SSLHandshakeException: PKIX path validation failed: java.security.cert.CertPathValidatorException: Certificate does not specify OCSP responder presenteert, kan de oorzaak liggen in het achterblijven van updates op de CA certificaten in de Windows root-store.

Als alternatief voor het op orde brengen van de automatische updates kan gebruik worden gemaakt van de CA certificaten in de Java Runtime.

Er zijn verschillende manieren om dit in te schakelen, het beste kiest uw IT-beheerder de benadering die het beste past.

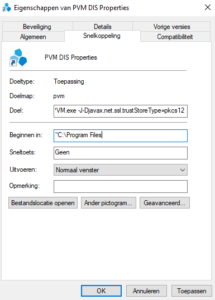

Werkwijze 1: icon

Laat de gegevens achter het opstart-icon voor de PVM aanpassen zodat een extra argument wordt meegegeven:

er komt dan “PVM.exe -J-Djavax.net.ssl.trustStoreType=pkcs12″te staan.

Werkwijze 2: vmoptions bestand

Plaats in de directory van de PVM.exe een nieuw bestand PVM.vmoptions of bewerk een reeds bestaand bestand met die naam en zet daarin een regel met de tekst -Djavax.net.ssl.trustStoreType=pkcs12

Werkwijze 3: PVM opnieuw installeren

Wanneer u de PVM opnieuw installeert krijgt u de mogelijkheid om een geavanceerde instellingen te tonen. Wanneer u hiervoor kiest zult u in de PVM’s die dit ondersteunen tijdens het installatieproces een scherm tegenkomen waarin gekozen kan worden voor de default Windows trust store of als alternatief voor de Java trust store. Kies voor het alternatief als de Windows trust store niet werkt.

Dit kan worden opgelost door een aantal URL’s benaderbaar te maken binnen uw organisatie.

De PVM verstuurt de gepseudonimiseerde gegevens via internet naar ZorgTTP. Hiervoor wordt gebruik gemaakt van enkelzijdige TLS met de CMT op de URL https://www.zorgttp.nl op de gebruikelijke poort 443. Er vindt een online verificatie van het servercertificaat plaats op basis van OCSP. Het servercertificaat is momenteel ondertekend door Let’s Encrypt.

De afnemercertificaten ondertekend door de QuoVadis CA worden eveneens op intrekking gecontroleerd. In deze certificaten staat http://ocsp.quovadisglobal.com vermeld.

Als u gebruik maakt van de PVM DIS: de PVM raadpleegt de aanleverplanning op het DIS-portal. Het certificaat daarvan is momenteel van Sectigo.

De bovengenoemde certificaten maken allen gebruik van OCSP (Online Certificate Status Protocol), zie voor meer informatie over OSCP

Bij het aanmaken van een nieuw certificaat, voert u een nieuw wachtwoord in. Wanneer uw wachtwoord voorkomt in de database met gelekte wachtwoorden, kunt u deze waarschuwing krijgen:

Waarom deze controle?

Omdat we informatiebeveiliging belangrijk vinden. Volgens de algemeen aanvaarde richtlijnen (zoals NIST sp800-63b) is het verstandig bij invoer van een nieuw wachtwoord, dit te verifiëren tegen uit bekende datalekken openbaar geraakte wachtwoorden.

Hoe controleert de PVM mijn wachtwoord?

De PVM stuurt uw wachtwoord niet over het internet op! De PVM controleert één keer per week of uw wachtwoord misschien onveilig is. Hiervoor wordt een cryptografische hash van uw wachtwoord, ingekort tot 5 tekens, opgestuurd naar de haveibeenpwned service. Door deze werkwijze komt niemand uw wachtwoord te weten. De controle vindt plaats door de circa 300 geretourneerde hashes met dezelfde eerste 5 tekens van daadwerkelijk onveilige wachtwoorden in de PVM te doorzoeken op de complete hash van uw wachtwoord. Komt deze niet voor dan is het wachtwoord niet bekend geworden in een van de vele lekken in de afgelopen jaren. Komt uw wachtwoord wel voor, dan is het onveilig en kunnen we u daarvoor waarschuwen.

Wat moet ik doen?

Kies een ander wachtwoord. Een goed wachtwoord is voldoende lang, niet eerder gebruikt maar nieuw en volkomen willekeurig.

Tip; maak gebruik van een wachtwoordmanager om het aan te maken en beheren.

Waarschuwing zwak of gelekt wachtwoord

Waarom krijg ik deze melding?

U gebruikt voor het certificaat dat aan de PVM gekoppeld is een wachtwoord. Dat wachtwoord is onveilig. Waarom? Omdat het nogal kort is, een veelgebruikt normaal woord is of omdat het wachtwoord vaker door anderen of u gebruikt wordt. Bijvoorbeeld ‘welkom01’. Ook kan het door u gekozen wachtwoord gebruikt zijn op een website waarvan bekend is dat die te maken had met een hack waarbij wachtwoorden van vele gebruikers zijn gestolen (LinkedIn, Yahoo). Zwakke of gelekte wachtwoorden worden gebruikt door kwaadwillenden om te proberen accounts op andere websites te kraken. De PVM controleert één keer per week of uw wachtwoord misschien onveilig is.

Heb ik een nieuw certificaat nodig?

Het idee achter de waarschuwing is dat u het onveilige wachtwoord dat u voor de PVM gebruikt niet opnieuw moet gebruiken. U kunt de PVM met dit certificaat en wachtwoord in principe blijven gebruiken tot het verstrijken van de looptijd. ZorgTTP past aanvullende controles toe bij de ontvangst van berichten waardoor het risico dat iemand zich als u voordoet verwaarloosbaar is.

Moet ik verder nog wat doen?

Misschien gebruikt u hetzelfde wachtwoord wel bij een andere dienst of website. Dan is het verstandig om daar uw wachtwoord aan te passen. Gebruik voor verschillende diensten altijd een nieuw en uniek wachtwoord. Om de vele wachtwoorden te beheren gebruikt u het beste een wachtwoordmanager.

Hoe controleert de PVM mijn wachtwoord?

De PVM stuurt uw wachtwoord niet over het internet op, maar maakt gebruik van de database en bijbehorende webservices van haveibeenpwned. Op de website vindt u Engelstalige uitleg over de werking en herkomst van de gegevens. Voor de controle wordt een cryptografische hash van uw wachtwoord opgestuurd naar de haveibeenpwned service. De hash wordt voor verzending ingekort tot 5 tekens. Daardoor komt niemand uw wachtwoord te weten. De controle vindt plaats door de circa 300 geretourneerde hashes met dezelfde eerste 5 tekens van daadwerkelijk onveilige wachtwoorden in de PVM te doorzoeken op de complete hash van uw wachtwoord. Komt deze niet voor, dan is het wachtwoord niet bekend geworden in een van de vele lekken in de afgelopen jaren. Komt uw wachtwoord wel voor, dan is het onveilig en kunnen we u daarvoor waarschuwen.

Het is mogelijk om via email een bevestiging te ontvangen nadat u uw bestand heeft verstuurd.

Open hiervoor de PVM. Klik op de knop ‘Instellingen’ en ga naar het tabblad ‘Overig’.

Voer het emailadres in waarop u de bevestiging wilt ontvangen.

Sla de wijziging op.

In het vervolg zult u op het door u gekozen e-mailadres worden geïnformeerd zodra het bestand succesvol door ZorgTTP is ontvangen.

Controleer of u verbinding heeft met het internet en controleer of uw virusscanner/firewall toestaat dat er verbinding wordt gemaakt met zorgttp.nl.

Als u wel verbinding kunt maken, let dan op het volgende. Op 7 januari 2019 heeft ZorgTTP de verouderde versies 1.0 en 1.1 van TLS uitgeschakeld. Als de PVM toch gebruik maakt van deze protocollen, worden bestanden niet verzonden. Zorg ervoor dat u gebruik maakt van Java versie 8 of hoger en dat uw IT afdeling verbindingen met TLS versie 1.2 of hoger toestaat. Op basis van de logfile is door ons snel te zien of dit de oorzaak is, de foutmelding ‘Received fatal alert: protocol_version’ komt er dan in voor.

De foutmelding kan verschillende oorzaken hebben:

- Controleer of u een geldig certificaat heeft

- Controleer of u verbinding heeft met het internet en of uw virusscanner/firewall toestaat verbinding te maken met www.zorgttp.nl

- Controleer of u schrijfrechten heeft in de map waar het kwaliteitsverslag wordt weggeschreven (dat is in dezelfde map als waar het bestand staat).

- Vanaf 7 januari 2019 wordt alleen TLS 1.2 of hoger toegestaan als protocol voor beveiligde internetverbindingen. Controleer of laat uw IT afdeling controleren of er gebruik gemaakt wordt van niet langer ondersteunde versies TLS 1.0 of 1.1.

Neem voor meer informatie contact op met Servicedesk. Stuurt u in dat geval een print screen en de logfile mee (de logfile vindt u bij standaardinstallatie onder C\users\[naam]\ZorgTTP\[projectnaam]).

TRES

Ga naar de wachtwoordreset-pagina van Tres en klik op wachtwoord resetten. Let op, controleer bij twee-traps inlog ook of de andere inloggegevens correct zijn ingevoerd.

Neem contact op met servicedesk.