Oorsprong in LADIS

De door ZorgTTP gehanteerde pseudonimiseringsmethode kent zijn oorsprong in het Landelijke Alcohol en Drugs Informatie Systeem (LADIS). Deze registratie volgt cliënten die in behandeling zijn binnen de verslavingszorg. Om de privacy van de cliënten te beschermen wordt sinds 1994 gebruik gemaakt van een zogenaamde unieke clientcode. Deze kan worden gezien als het prototype van de ZorgTTP pseudoniemen. Kenmerkend voor dit type pseudoniemen is het onomkeerbare karakter. Dat wil zeggen dat op basis van de code niet terug kan worden gegaan naar de identificerende gegevens op basis waarvan de code is aangemaakt. Cliënten krijgen wel steeds dezelfde code(s) als hun gegevens worden verwerkt. Voor de Registratiekamer (voorloper van de Autoriteit Persoonsgegevens) indertijd aanleiding om deze werkwijze als “best practice” aan te merken. Na diverse beoordelingen van de werkwijze door het College Bescherming Persoonsgegevens (CBP) is de methode in gebruik genomen door een aantal overheden en andere organisaties die zorgdata verwerken voor beleid- en onderzoek.

Vormgeving Trusted Third Party (TTP)

Het CBP stelt in het advies over de pseudonimisering voor de risicoverevening dat:

“De vormgeving van de TTP vormt een belangrijk aandachtspunt in de verdere uitvoering. De onafhankelijkheid, deskundigheid en betrouwbaarheid van de TTP dienen boven elke twijfel verheven te zijn”.

Voor de Stichting Informatievoorziening Zorg (houder van de LADIS registratie) vormt dit advies aanleiding om de pseudonimiseringsdienstverlening vanaf 2007 onder te brengen in een aparte stichting; Stichting ZorgTTP. Daarmee is functiescheiding tussen het versleutelen van persoonsgegevens en het werken met de versleutelde gegevens door onderzoekers een feit. Samen met de stichtingsvorm van de TTP entiteit vormt dit een belangrijk fundament om de gewenste onafhankelijkheid en betrouwbaarheid te bieden.

Omkeerbaarheid

Deze methode is met name geschikt voor beleidsmatig onderzoek waarbij geen noodzaak bestaat om terug te gaan naar de oorspronkelijke persoonsgegevens. De weg terug is “by design” uitgesloten en daarmee een goed voorbeeld van een safe default opzet binnen een volgens de Privacy-by-Design principes opgezette gegevensverwerking. Dit is vereiste die volgt uit de Algemene Verordening Gegevensbescherming (AVG). Naast een omkeerbare bestaat er ook een onomkeerbare werkwijze voor pseudonimisering. Daarbij is het van belang dat de identiteit wordt verhuld en onthuld met tussenkomst van zowel technische als organisatorische maatregelen.

Probabilistisch en deterministisch koppelen

Voor onderzoeksdoeleinden wordt met name gebruik gemaakt van een waarschijnlijkheidskoppeling (probabilistische koppeling). Dat heeft te maken met de uniciteit van de input. Meerdere identificerende gegevens kunnen naast elkaar worden gebruikt om clientcodes aan te maken. Dat kan het Burgerservicenummer (BSN) zijn, maar ook een combinatie van naam, geboortedatum, voorletter(s) en geslacht. Input kan lokaal en globaal uniek zijn. Een patiëntennummer of verzekerdennummer is bijvoorbeeld uniek binnen een bepaalde organisatie en daarmee lokaal uniek. Het BSN is globaal uniek. Als burger kun je meerdere nummers hebben die lokaal uniek zijn, maar heb je slechts 1 BSN. Daarmee is het een voorbeeld van een gegeven op basis waarvan een deterministische koppeling kan worden gemaakt. Omdat het verwerken van het BSN verboden is tenzij hiervoor een wettelijke uitzondering wordt geboden wordt voor onderzoeksdoeleinden in de praktijk een pseudoniem gemaakt op basis van de naam, geboortedatum, geslacht en voorletters.

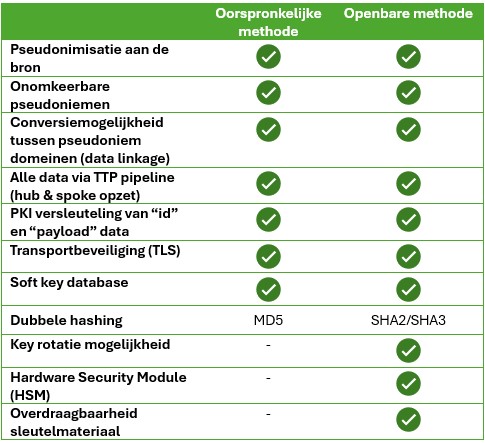

Openbare methode beschrijving

Aanvankelijk werd de door ZorgTTP gehanteerde methode voor het pseudonimiseren van persoonsgegevens als zodanig uniek gezien door de overheid dat aanbesteding niet vereist was. Nadat nationaal en internationaal vergelijkbare initiatieven zijn ontstaan was dit uitgangspunt niet langer houdbaar en is in 2015 besloten om de pseudonimisatiedienstverlening aan te besteden. In het kader van die aanbesteding is de door ZorgTTP gehanteerde methode beschreven en in opdracht van het ministerie van VWS openbaar gemaakt. Daarbij zijn toevoegingen gedaan die de onderhoudbaarheid en overdraagbaarheid van het sleutelmateriaal garanderen. Ook is voor een aantal cryptografische algoritmes de overstap gemaakt naar versies die als State-of-the-Art kunnen worden gezien. Tot slot is het gebruik van een Hardware Security Module (HSM) voor het genereren en opslaan van cryptografisch sleutelmateriaal toegevoegd. Het resultaat van de beschrijving is dat meerdere organisaties de methode kunnen implementeren. Voor afnemers van de dienst biedt de methode de mogelijkheid om over te stappen naar een andere dienstverlener.

Onderstaande tabel geeft een overzicht van de overeenkomsten en verschillen tussen de oorspronkelijke en openbare methode.